CASBはデータガバナンスの登竜門となる?

株式会社シマンテック

高岡

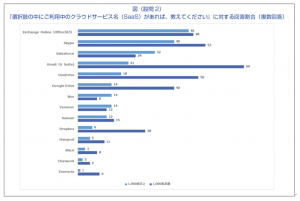

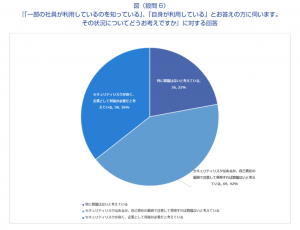

■クラウドで活用するデータ、どこまで許可するか

企業はCASBによってマルチクラウドの利用を一元的に可視化、制御ができることは間違いないのだが、CASB製品の評価において顕著に見られるのが、「企業として取り締まるべき情報(データ)の定義があいまい」なことだ。製造業や金融機関などにおいては、いわゆる業界ごとに定められたガイドラインや、他社に漏れては困る開発・設計データなどが明確に定められているが、そうでない場合、部署ごとにデータの機密性についての捉え方が異なっているために、企業全体としての「データ取り扱い」に関するルールが設定できないことが多い。そんな中、ややフライング気味にクラウドシフトしてしまった企業は、いざCASBで情報流出対策を打とうという時に、肝心のポリシーを策定することができないのだ。

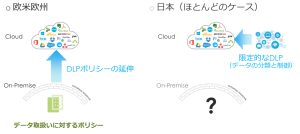

一方の欧米諸国の現状はどうなのだろうか。「訴訟大国」とも揶揄されるアメリカでは、各業種非常にコンプライアンスに厳しく、また会社では情報の取り扱いに対する教育を徹底する文化が根付いている。取引先の情報が自社から漏れることによるリスク、インパクトが明らかに日本に比べると段違いだ。それゆえに古くからDLP(情報流出対策)の導入が自然と進んでおり、「データの棚卸し」が自動化されている。(導入比率でいうと、欧米:日本=10:1ほどだ。)もちろん「どのようなデータがどこまで活用されることが許容されるか」といったデータガバナンスが根底にあるからこそだ。

よって欧米欧州ではオンプレミスに徹底されているデータ取り扱いに関するポリシー(DLPポリシー)を、自分たちが採用したクラウドに対してはCASB経由でポリシー適用するだけでよい。日本企業の大部分は、そもそもオンプレミスにしっかりとしたDLPポリシーがないのにも関わらず、CASBによりクラウド上のデータを保護しようとしても、適切なポリシーも設定できなければ、またCASBで取り締まったところでオンプレミスの端末やメール添付、ファイル転送といったデータ流出経路はまったく可視化できないため、クラウドシフト半ばの日本企業においては、情報流出対策として十分な投資効果が出るとは思えない。

■CASBとクラウドの正しい利用

仮に企業としてのクラウド活用指針(データの機微度に応じたリスク対処方法を含む)を定義できたとしよう。さて、その際にどれだけの企業が機微度の高いデータをクラウドに預ける判断を取るだろうか。CASBベンダーの提供するデータ保護機能は様々だが、機微度の高いデータだからといってオンプレミスに大量にデータをかかえてしまうのであれば、結果としてオンプレミスとクラウド、運用とサーバ費用が二重投資となる。クラウドシフトに舵を切る以上は、限りなくデータをクラウドに安心して預けられる環境を構築したいところだ。

そのためにはCASBの暗号化機能を活用することをお勧めする。

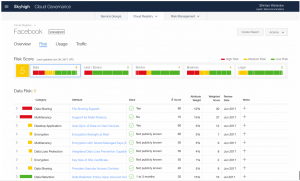

特定のクラウドサービスの暗号化を用いた場合は、暗号鍵管理がほぼクラウド側になるだけでなく、複数のクラウドサービスを利用するのであれば、それぞれ個別で暗号化設定の管理が必要となり、またクラウドサービスごとにセキュリティレベルは異なるためガバナンスは効かせづらい。CASBであれば、ブローカーとしての役割を果たすことで、どのクラウドサービスにデータを転送する際も、CASB側で一意の暗号化や匿名化を施し、また鍵管理もデータを預けるクラウドサービス側とは別で一元管理、そして暗号鍵の担保が下記のように可能だ。

1. ユーザ側は機微度に関係なくクラウドにデータを預けることが可能となる。

2. データの機微度に応じた制御がCASBで自動実行される。(暗号化・匿名化)

3. 利用時は本人認証などを通じて透過的に暗号鍵がロードされデータ閲覧・編集が可能となる。

4. すべてのデータアクセスはCASB管理者側で把握でき、不正な鍵要求が見られれば該当のファイルに対して鍵を破棄し、復号できないことを担保することも可能となる。(Digital Shuredding)

日本企業はどうしてもセキュリティを「止める、縛る」ことを前提に設計しがちだが、その思想ではクラウドの最大活用を阻害してしまう。しっかりとデータガバナンスを効かせつつ、透過的にリスクを排除していくためにCASBという技術は存在する。そのためには企業の中でデータ利用、クラウド利用の指針を今一度見直し、CASBの機能で担保できるリスクが何であるのかを理解した上でクラウドシフトを正しく進めていただきたい。