日本企業がCASBに求めるものとは?

– CASBがバズワードで終わらない理由 –

株式会社シマンテック

高岡

■注目の技術“CASB”到来

昨今のセキュリティ記事やイベントでよく耳にするようになった“CASB”。なんとなくその存在を知っているという人と、すっかりCASBの実用に向けて検討を進めている、ないしは導入済み、運用中といった企業が大きく分かれる、まさにこの新技術がブレークする直前の過渡期の様相となっている。

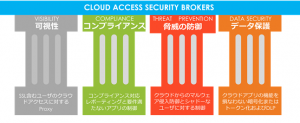

まだご存知ではない方にこのCASBの概略を説明すると、2013年にGartnerが提唱した技術で、“CASB = Cloud Access Security Broker”の呼び名が体を表しているように、「クラウドの利用において安全を担保してくれる仲介者」としての機能を提供する、新しいセキュリティ・レイヤーだ。管理者すら認識していない個々のユーザのクラウド利活用を「可視化」し、企業の「コンプライアンス」を満たさない脆弱なクラウドアプリを排除、SSL通信内に潜む機密情報の流れを把握しつつ、成りすましや情報流出に繋がるユーザのクラウド上の活動をふるまい分析などにより、「脅威の防御」が可能になる。併せて、クラウドに保存される機密情報を暗号化やトークン化(匿名化)、本人認証などを組み合わせて「データ保護」することで、クラウドというグレーなプラットフォームを「企業側でコントロール」することができ、結果として企業はサーバなどの投資やメンテナンスといった負担から開放されつつも、拡張性に富んだクラウド上で安全にビジネスデータを利活用できるようになる。

図1 CASBを構成する4つの柱

■日本におけるCASBのニーズ

そんなCASBが日本において本格的に導入が始まったのは2015年以降、O365やBOXといった業務アプリケーションの導入が一気に進んだ頃だ。メール、そしてファイルストレージといった企業のデータ共有を主とするアプリケーションがクラウド化することにより、「安かろう悪かろう」といったクラウドの価値観は企業の中で崩壊を迎えた。

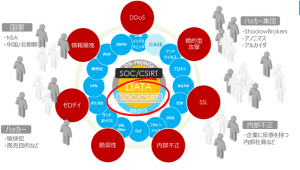

なぜなら、そもそも企業が今までセキュリティに投資してきた主たる目的は企業内の資産、すなわち「データ」を様々な脅威(標的型攻撃や内部不正など)から守ることであり、そのためにあらゆる技術を組み合わせて多層防御網を構築してきたわけで、さらにはそれらの網を健常化するための監視役として、SOCやCSIRTといった専任部隊にも投資を行ってきた。

しかしクラウドシフト、最近では「働き方改革」といったワークスタイルの変革により、「データ」自体がオンプレミスを離れ、さらにはユーザ自体が多層防御の効かない企業外から、同じアカウントを別のパソコンから(場合によってはスマートフォンから)利用することでもアクセスが可能になってしまった。

つまり、クラウドに上がってしまったデータについてはそれぞれのクラウドアプリケーション側のセキュリティに依存してしまうものの、SLA上クラウド側のデータ損失や漏洩については一般的に保証されず企業責任となってしまうにも関わらず、クラウドに上がったデータ、そして企業外からのクラウドアクセスについて何かしらの対処を打つ必要性が出てきた。それこそがCASBに対する期待値およびニーズの根源となっている。企業がオンプレで利用していたセキュリティ機能をクラウドへ適用し、SOC/CSIRTの監視対象にクラウドも巻き込めるようになるものこそがCASBなのだ。もはや企業にとってクラウドは、データ活用のためには無くてはならないプラットフォームであり、活用する以上はオンプレと同様にセキュリティ投資をすることで十分なメリットを享受し、投資効果を得るという考え方にシフトしてきているのだ。

図2 CASBとは各クラウドに対する企業のバーチャルSOC的なもの

■CASBの適用方法は一つではない

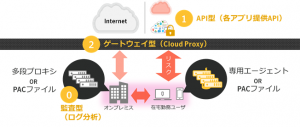

クラウドを安全に活用する、というゴールは一つだが、Gartnerが定義しているCASBの適用手法としては大きく分けて以下の3通りがある。

0) シャドーITの可視化:オンプレミスのネットワーク機器(FWやプロキシ)および端末のログをCASBプラットフォームで解析させることで、どのユーザがどのようなアプリケーションをどの程度活用しているかを可視化、いわゆる野良クラウド(シャドーIT)を制御するための情報を得る

1) 業務アプリの自動リスク制御:O365やBOXなど、企業としてアカウントを払い出している(投資している)アプリケーション毎に、外部ドメインへの機密ファイル共有といったリスクあるユーザのふるまいを検知、その都度共有解除や権限変更、またはファイル暗号化や認証といったセキュリティ制御をリアルタイム自動的ににかけていく

2) 一元的なクラウド利用ポリシーの適用:モバイルからもオンプレミスからもユーザのクラウド通信をプロキシ(ないしはクラウドプロキシ)で終端することで、リスクの高いデータの流れやユーザのアクセスをブロックし、また各クラウド利用におけるユーザの証跡(アクセセスログ)を一元的に確保することで、オンプレミスのSOC/CSIRT機能をクラウドまで含めて運用可能にする

シャドーIT可視化を0としているのは、一般的にCASB製品ベンダーが提供するサービスにおいて、企業におけるシャドーIT利用状況把握のための評価期間(通常1か月程度)を提供しているケースが多いため、CASB導入前のアセスメント的な立ち位置として捉えるケースが多いからだ。(有料サービスであれば、定常的にログを分析し、シャドーIT利用の統計を取ることも可能だ)

一般的にはAPI型による業務アプリケーションごとの詳細な制御や、ゲートウェイ型(プロキシ型)による横断的なクラウドの制御を行うことで継続的にクラウドアクセスを制御する手法自体が優先されるケースが多いのも日本ならではの要件かもしれない。

図3 CASB実装方法

このように様々なクラウドセキュリティ要件を満たせるCASB。働き方改革やモバイルセキュリティについて検討をしている企業であれば、ぜひ一度CASBについて評価・検討してみてはいかがだろうか。